Si nous prêtons surtout attention au design, au contenu ou encore au référencement de notre site web, la question de la sécurité devrait pourtant être celle qui requiert le plus notre vigilance. Car malheureusement, cela n'arriva pas qu'aux autres.

En effet, le nombre exponentiel de sites et d'applications en circulation augmentent d'autant les risques d'être infecté. Cet article se propose de vous apporter des réponses claires concernant la sécurité et l'intégrité de votre site web.

Pour cela, nous allons voir dans un premier temps quelles sont les menaces auxquels nous sommes exposés sur le Net. Dans un second temps, je vous présenterai une série d'outils en ligne gratuits pour tester et vérifier l'intégrité et la proprété de votre site web.

Quels sont les risques encourus sur le net ?

Avant toute chose, il est bon de faire une piqure de rappel concernant la sécurité sur le web.

- La cybercriminalité coûte à l'économie mondiale approximativement 450 milliard de dollars chaque année. C'est une hausse de 200% en cinq ans1,

- 98% des applications scannées en 2015 par Trustwave présentaient au moins une vulnérabilité en terme de sécurité2,

- Le coût d'une seule cyberattaque pour l'économie américaine est passé de 3.8 millions de dollars (2005) à 11 millions de dollars (2015), soit une hausse de 192% en dix ans3,

Le but de ces chiffres n'est pas de vous effrayer mais simplement de vous démontrer que le risque est bel et bien réel et que les enjeux sont globaux.

Vous n'avez peut-être pas un site qui représente un intérêt stratégique majeur (mais je vous le souhaite). Néanmoins, votre outil web n'est pas à l'abri d'une intrusion ou d'une infection. Voici les principaux risques auxquels vous pouvez être exposés et pour lesquels vous devez et pouvez prendre des précautions élémentaires.

La faille XSS

Selon Cenzic, ce type d'attaque représente environ 25% des attaques. En quoi cela consiste ?

La faille XSS (plus officiellement appelée Cross-Site Scripting) est une faille permettant l'injection de code HTML ou JavaScript dans des variables mal ou non protégées.

Concrétement comment cela se passe ?

- 1 - le pirate envoie un message piégé avec un lien de redirection vers le site pirate,

- 2 - l'utilisateur ouvre le message et clique sur le lien,

- 3 - redirection vers l'URL et récupération des cookies de l'utilisateur dans un document,

- 4 - le pirate récupère les données contenues dans le document,

L'attaque par force brute

Le principe ici est d'essayer de "casser" votre mot de passe en testant toutes les combinaisons possibles.

Moins utilisée que la faille XSS, cette technique reste cependant relativement courante dans la mesure où un ordinateur personnel est capable de tester plusieurs centaines de milliers voire quelques millions de mots de passe par seconde.

Comment se défendre ?

- Passoire : ce programme en ligne génère des mots de passe, en évalue et en améliore la robustesse,

- keylength: cet outil en ligne permet de calculer la bonne taille d'une clef suivant différentes méthodes.

L'injection SQL

L'injection SQL est une méthode d'attaque très fréquente qui consiste à modifier une requête SQL en injectant des morceaux de code par le biais d'un formulaire.

Cela permet ensuite au pirate d'entrer dans la base de données du site vulnérable et d'y récupérer les données qu'il cherche.

Quelques exemples célèbres :

- Le 17 août 2009, le département de la justice américaine identifie l'américain Albert Gonzales et deux russes comme étant les auteurs du vol de 130 millions de numéros de cartes de crédit grâce à une attaque par injection SQL. Les principales victimes furent la société de traitement des paiements par cartes Hearland Payment Systems, les chaînes de supermarché 7-eleven et Hannaford Brothers4

- Le 1er juin 2011, le groupe Lulz Security est accusé d’avoir mené une attaque par injection SQL contre le site de Sony. Au moins 1 million de clients se font voler coupons, clés d’activation et leurs mot de passe5

Comment se défendre ?

- httpcs : Scanner en ligne de détection d'injection SQL

- gits.hydraze.org : comment repérer les injections SQL, les exploiter et les corriger

Je le rappelle, il vous appartient d'avoir une machine parfaitement saine si vous gérez vous-même votre site web. En effet, un ordinateur infecté peut s'avérer être la porte ouverte à des véritables dangers pour votre outil web. C'est ce que nous allons voir maintenant.

Les vers

Les vers (ou "worms" en anglais) sont des programmes malicieux capables d'envoyer une copie d'eux-mêmes vers d'autres machines. On peut les classer selon leur technique de propagation : les vers de courrier électronique, les vers de réseau et ceux de partage de fichiers. Parmi les plus célèbres, citons le vers "I Love You" qui a connu une propagation fulgurante.

Comment se défendre ?

Des mesures simples peuvent être prises pour contenir un ver informatique. Vous pouvez analyser tous les fichiers suspect à l'aide de votre antivirus mais vous devez surtout maintenir tous vos logiciels à jour, y compris les logiciels non-antivirus. Ceux-ci peuvent parfois comporter des failles de sécurité qui sont corrigées dans des versions plus récentes du logiciel en question.

Les virus

Les virus sont des logiciels capables de se répliquer, puis de se propager à d'autres ordinateurs en s'insérant dans d'autres programmes ou des documents légitimes appelés "hôtes". Ils se répartissent en plusieurs catégories : les virus de secteur d'amorçage, les virus de fichier, les virus de macro et les virus et de script. Certains intègrent également des rootkits afin de pouvoir se camoufler. Les virus peuvent s'avérer particulièrement dangereux et endommager plus ou moins gravement les machines infectées.

Quelques exemples célèbres:

- Le virus Tchernobyl ou CIH est connu pour avoir été un des plus destructeurs. Il détruisait l'ensemble des informations du système attaqué et parfois il rendait la machine quasiment inutilisable. Il a sévi de 1998 à 2002.

- Cryptolocker est un logiciel malveillant dont la présence sur le web a explosé de 700 % entre 2012 et 2014. Selon les calculs du FBI en juin 2014, il a causé pour 27 millions de dollars de pertes aux utilisateurs. Sous couvert d'une mise à jour Adobe Flash, le logiciel malveillant crypte les fichiers des victimes et exige une rançon allant de 100 à 400 dollars pour les décrypter. Il n'y a à ce jour aucun moyen connu pour casser l'algorithme de chiffrement utilisé, ce qui explique le pourcentage élevé de victimes ayant payé la rançon exigée par les pirates. Le logiciel malveillant Locky, qui est similaire à Cryptolocker, est particulièrement actif de fin 2015 à début 20166

Les trojans

Les chevaux de Troie (ou "Trojan horse" en anglais) sont divisés en plusieurs sous-catégories, et comprennent notamment les portes dérobées, les droppers, les notificateurs, les logiciels espions (dont les keyloggers), etc. Certains chevaux de Troie utilisent des rootkits pour dissimuler leur activité.

En 2014, une étude de l'Association of Internet Security Professionnals centrée sur les dangers du live streaming illégal a mise en lumière qu'un ordinateur sur trois est infecté par un logiciel malveillant et que 73 % de ces infections proviennent d'un cheval de Troie7.

Comment se défendre ?

Pour se protéger contre ce genre de programme malveillant, le recours à un antivirus peut s'avérer efficace, mais reste souvent insuffisant. Il est conseillé de faire une analyse complète de son système d'exploitation et un nettoyage profond. Dans certains cas, l'utilisateur peut se retrouver obligé de démarrer sur un autre système d'exploitation, puis de redémarrer en mode sans échec afin de pouvoir reprendre la main.

Afin de vérifier la santé et l'intégrité de votre site web, il existe de nombreux outils. Je vous propose une sélection de 10 outils gratuits en ligne afin de scanner votre site web. C'est ce que nous allons voir maintenant.

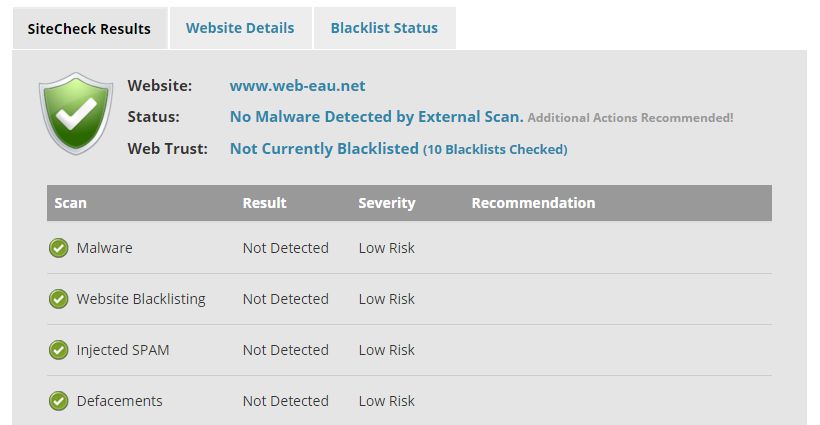

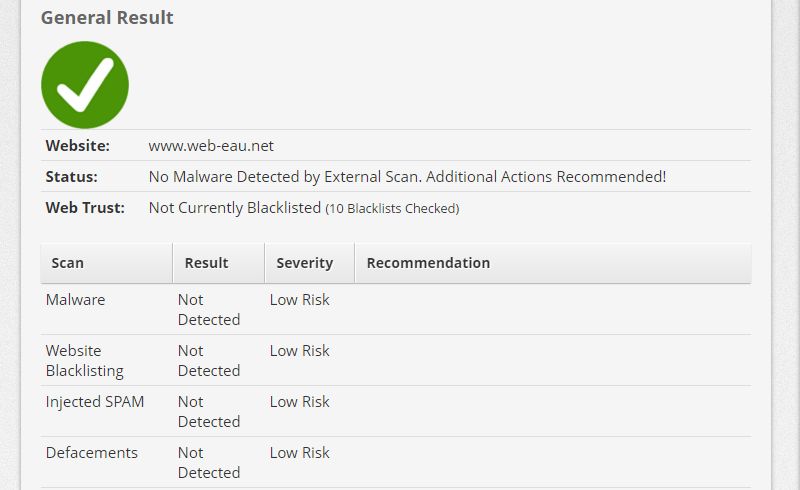

SUCURI

SUCURI est l'un des scanners gratuits le plus célèbre (et le plus utilisé). Grâce à ce test, vous pouvez vérifier si votre site est infesté de malwares, s'il est blacklisté, s'il est utilisé pour spammer ou s'il n'est pas victime d'un défacement.

SSL Labs

SSL Labs est l'un des outils les plus utilisés pour scanner les serveurs web SSL. Le rapport vous fournit une analyse complète des vos URL https avec leurs dates d'expiration, leur classement global, Cipher, la version du certificat SSL/TLS, et bien plus encore. Si vous utilisez un site sécurisé (https), vous devriez faire un scan sans plus attendre.

Qualys propose également un FreeScan de votre site web pour détecter les risques les plus importants, les malwares, les failles de sécurité,etc. Vous aurez besoin de créer un compte gratuit afin de pouvoir lancer ce test.

Web Inspector

Web Inspector scanne votre site et vous fournit un rapport complet à propos des menaces telles que le blacklistage, le phishing, les malware, les vers, les backdoors, les trojans, les iframes douteuses, les connections douteuses, etc. Je vous encourage vivement à faire ce test très complet.

Quttera

Quttera vérifie votre site et détecte les malware et les failles de sécurité éventuelles. Vous aurez une vue complète sur les fichiers infectés, les fichiers douteux, les fichiers à risque, etc.

ScanMyServer

ScanMyServer propose l'un des rapports le plus complet en matière de test de sécurité comprenant l'injection SQL, la faille XSS, l'injection de code PHP, l'injection d'en-tête HTTP, etc. Le rapport d'analyse vous est adressé par courriel avec un résumé du niveau global de vulnérabilité de votre site web.

Detectify

Detectify est une application Web en SaaS qui analyse le niveau de sécurité de votre site et qui génère un rapport avec les résultats. La période de gratuité est de 21 jours.

SiteGuarding

SiteGuarding scanne votre serveur pour y détecter d'éventuels malwares, vérifie si votre site est blacklisté, utilisé pour spammer, victime de defacement, etc. L'outil est compatible avec les principales plateformes web : WordPress, Joomla, Drupal, Magento, osCommerce, VBulletin, phpbb, etc.

Site Lock

Site Lock scanne votre site pour trouver et fixer d'éventuels malwares et autres vulnérabilités. Cet outil est gratuit pendant une période d'essai de 30 jours.

Conclusion

Avant toute chose, j'espère sincérement que votre site est en parfait état de marche et que vous n'oublierez pas d'utiliser ces outils en ligne pour tester la sécurité de votre site. Mais ne vous arrêtez pas ici - un bon résultat d'analyse ne signifie pas que vous êtes en sécurité. N'oubliez pas qu'un système parfaitement à jour est le premier garant d'un niveau de sécurité satisfaisant.

Si vous recherchez une solution plus adaptée à vos besoins spécifiques (maîtrise du CMS Joomla, interlocuteur installé en France et parlant français, tarification all inclusive, etc), sachez que je propose également ce type de service dans mon offre Maintenance et assistance. En effet, en plus de toute la partie maintenance (mises à jour du CMS et des extensions installées, sauvegardes, protections, etc), la surveillance 24/7 de votre site Joomla est incluse dans l'offre Entreprise.

Si vous comparez avec des services purement monitoring comme ceux présentés ci-dessus, vous verrez très rapidement où se situe votre intérêt puisqu'avec moi, vous n'avez qu'un seul interlocuteur et une seule facturation.

N'hésitez surtout pas à commenter cet article si vous avez des remarques à faire sur l'un de ces services. Si vous souhaitez en savoir plus sur l'offre Maintenance et assistance que je propose, je suis à votre disposition pour échanger avec vous à ce sujet. A tout de suite !

Sources

1 : Hamilton Place Strategies - Cybercrime Costs More Than You Think2 : Trustwave - 2015 Trustwave Global Security Report

3 : Hamilton Place Strategies - Cybercrime Costs More Than You Think

4 : Macnn - LulzSec hacks Sony Pictures, reveals 1m passwords unguarded

5: BBC - US man 'stole 130m card numbers'

6 : Symantec 2014 - Security Response Publications, Internet Security Threat Report

7 : Documentcloud - Illegal Streaming and Cyber Security Risks : a dangerous status quo ?